A. 애플리케이션 액세스 개요

애플리케이션 제어는 특정 애플리케이션에서 생성된 네트워크 트래픽을 식별하고 트래픽 모니터링 및 차단과 같은 적절한 조치를 취하거나 방화벽 정책의 전체 또는 특정 사용자 집합에 대해 트래픽 조절을 적용할 수 있습니다.

표준 포트 번호를 통해 정의된 연결 프로토콜을 사용하는 기존 클라이언트‑서버 아키텍처에서는 네트워크 애플리케이션의 트래픽 흐름을 제어할 수 있는 것이 우선순위 요구 사항이 아닐 수도 있습니다.

그러나 애플리케이션 트래픽을 제어해야 하는 필요성은 많은 서버가 BitTorrent와 같은 동적 포트를 사용하여 트래픽을 전송해야 하는 P2P 아키텍처 내에서 점점 더 중요해지고 있습니다. P2P 프로토콜은 회피 기술을 사용하여 기존 방화벽 정책을 우회합니다. 따라서 FortiGate 애플리케이션 제어에는 알려진 패턴을 애플리케이션의 전송 패턴과 일치시키는 작업이 포함됩니다. 애플리케이션 제어 서명용 데이터베이스는 FortiGuard Labs에서 제공됩니다.

B. 애플리케이션 액세스 특징

트래픽 분석은 플로우 기반 검사를 사용하는 IPS 엔진을 통해 수행됩니다. 따라서 패턴 일치는 프로토콜이나 포트 번호와 관계없이 패킷의 전체 바이트 스트림에서 직접 수행됩니다. 응용 프로그램 제어 프로필에서는 나중에 방화벽 정책에 적용해야 하는 응용 프로그램 제어 설정을 구성할 수 있습니다.

애플리케이션 제어 프로필에서 애플리케이션 시그니처는 범주별로 그룹화되어 있으며 각 범주를 모니터링, 허용, 차단 또는 격리하도록 설정할 수 있습니다. 보다 세분성을 제공하기 위해 재정의 옵션을 사용하여 각 응용 프로그램 서명 또는 응용 프로그램 서명 그룹을 구체적으로 구성할 수 있습니다. 예를 들어 재정의 옵션을 사용하면 사용자가 Facebook 채팅을 사용하여 공동 작업을 계속하도록 허용하면서 Facebook 앱을 차단할 수 있습니다.

C. 애플리케이션 액세스 구성

특정 애플리케이션에 대한 액세스를 제한하는 프로필 기반 구성을 요약하려면 각 작업을 확장하여 기본 권장 프로세스를 식별할 수 있습니다.

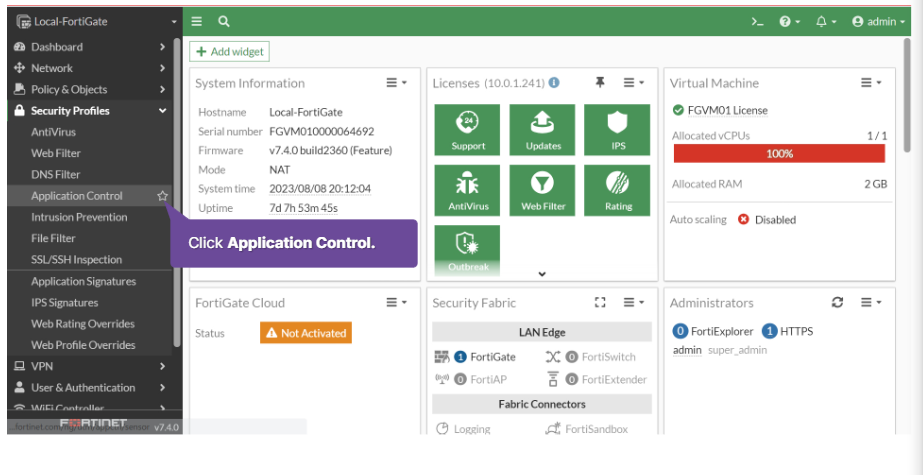

처음 단계는, 애플리케이션 제어 프로필을 생성하거나 사전 구성된 프로필을 수정합니다. 해당 단계 진행을 위해 GUI 창에서 Security Porifiles의 하위 메뉴인 Application Control 메뉴를 클릭하도록 합니다. 새로운 프로필 생성을 위해 Creat New 버튼을 클릭합니다.

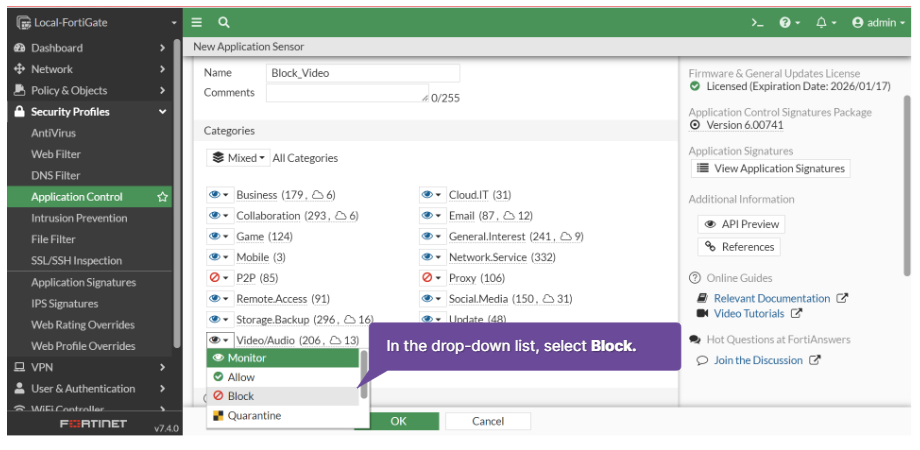

두 번째 단계는, 애플리케이션 범주에서 작업을 수정하거나 애플리케이션 재정의를 구성합니다. 새로 생성할 프로필의 이름을 정한 후 원하는 대로 카테고리 수정을 합니다. 카테고리 수정이 완료되면 OK 버튼을 클릭하여 프로필 생성을 완료합니다.

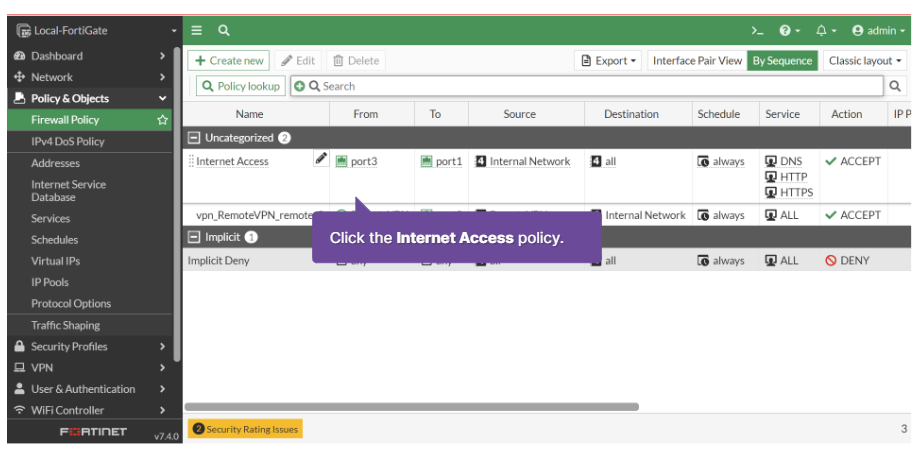

세 번째 단계는, 방화벽 정책에서 올바른 애플리케이션 제어 프로필을 선택합니다. 새로 생성한 애플리케이션 액세스 프로필 적용을 위해 정책 메뉴로 이동합니다. 해당 프로필을 적용할 정책의 편집모드로 들어가 Application Control 옵션을 활성화 합니다.

우리가 새로 생성한 Block_Video 프로필을 선택 후 OK 버튼을 눌러 설정을 마무리합니다.

네 번째 단계는, 해당 애플리케이션에 접속을 시도하여 구성을 확인합니다. 항상 새로운 옵션, 정책, 객체를 방화벽에 추가하여 활성화 하였다면 테스트를 진행하여야 합니다. 테스트를 위해 접속 시도를 해보겠습니다.

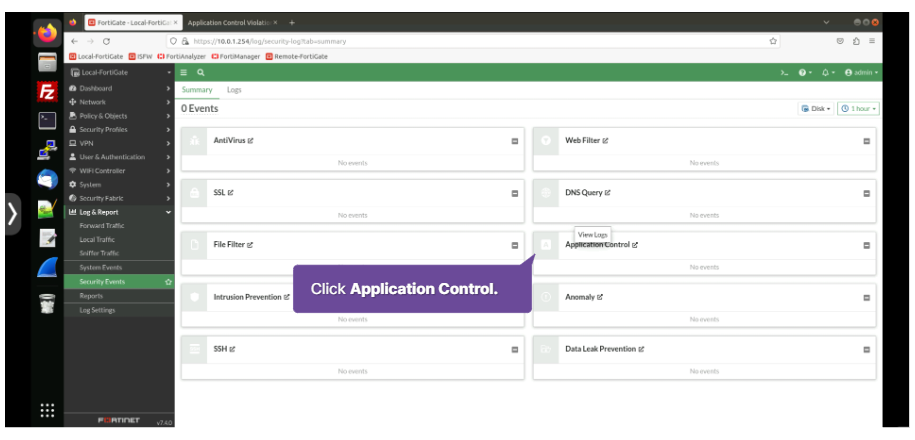

마지막으로, FortiGate 로그를 사용하여 애플리케이션 액세스 제한을 모니터링을 해야합니다. 4번째 단계에서 접속시도를 하였고 해당 시도는 차단이 되어야 합니다. 로그 확인을 위해 Log & Report의 하위메뉴인 Security Event를 클릭합니다. 후에 Application Control를 선택후 로그를 확인합니다.

'Fortinet > FCA - Operator Lesson' 카테고리의 다른 글

| Fortinet 자격증 FCA - IPsec VPN - Part 2 (0) | 2024.05.08 |

|---|---|

| Fortinet 자격증 FCA - IPsec VPN Part 1 (0) | 2024.05.08 |

| Fortinet 자격증 FCA - 침임 방지 시스템(IPS) (0) | 2024.05.02 |

| Fortinet 자격증 FCA - 웹 필터 Part 2 (0) | 2024.05.01 |

| Fortinet 자격증 FCA - 웹 필터 Part 1 (0) | 2024.05.01 |