A. SSL VPN 구성

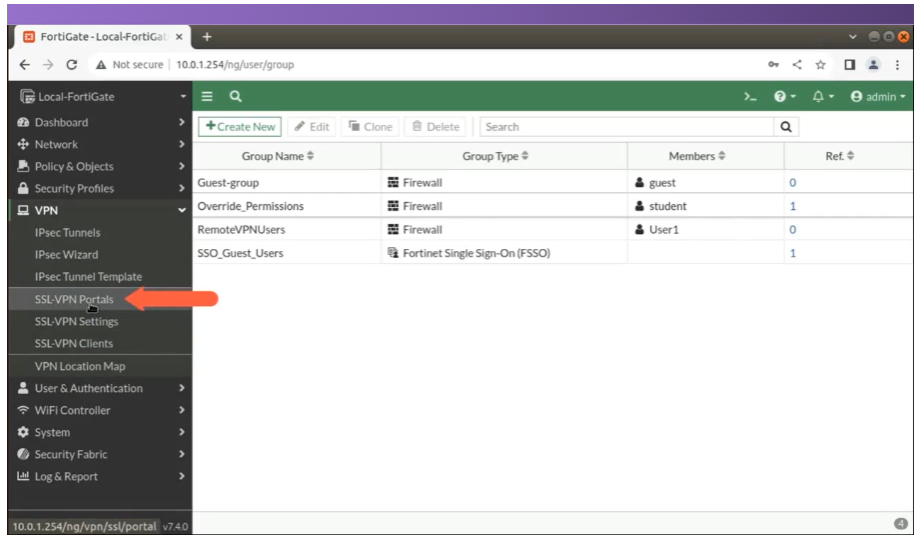

구성에 앞서 먼저 유저 또는 그룹을 생성하여야 합니다. 해당 강의에서는 미리 세팅을 해두었습니다. 유저 또는 그룹 생성에 관하여 자세한 내용을 확인하고 싶으시면 아래의 링크를 참고하시길 바랍니다.

Fortinet 자격증 FCA - 네트워크 사용자 인증 Part 2

A. 유저 생성 방법 Fortigate GUI에서 User&Authentication 메뉴의 하위 메뉴인 User Definition을 클릭합니다. Local User를 생성할 예저이니 바로 Next 버튼을 클릭합니다. Local 계정의 ID와 패스워드를 설정

itofk.tistory.com

1. SSL-VPN Portals 구성

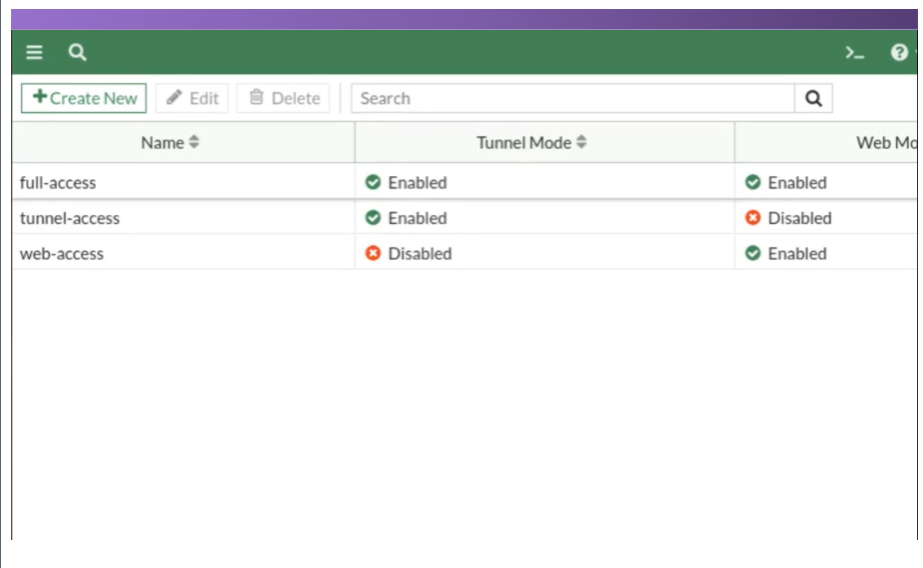

VPN의 하위메뉴인 SSL-VPN Portals를 클릭합니다. 상기의 사진과 같이 3가지의 모드를 일반적으로 지원을 합니다. 이번 강의에서는 Full-access(both mode라고도 합니다.)를 통해 구성하도록 하겠습니다.

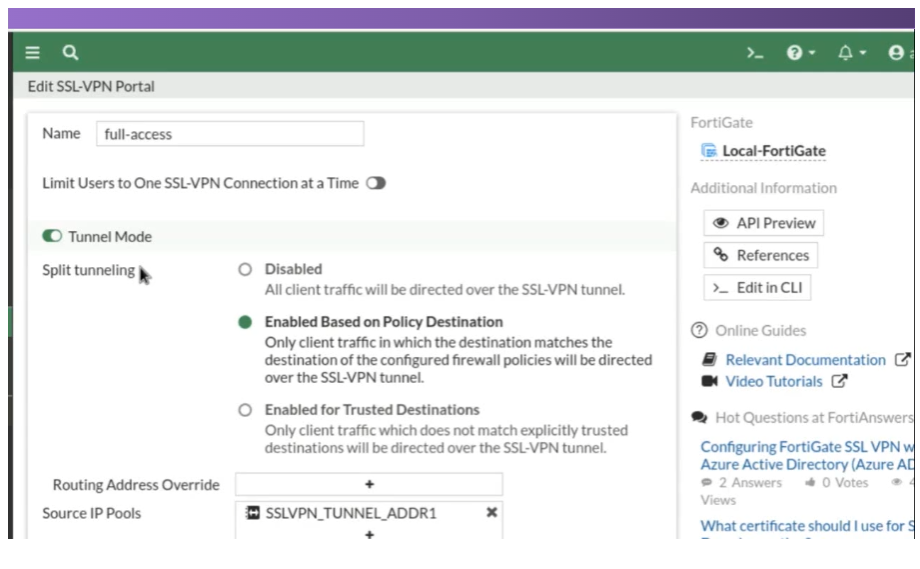

Limit Users to One SSL-VPN Connection at a Time 옵션을 통해 다중 연결을 제어할 수 있습니다. 하지만 이번 강의에서는 2명 이상의 유저가 접속할 예정이니 활성화 하지 않겠습니다.

Tunnel Mode 옵션은 활성화 되어있는걸 확인 할 수 있습니다. 보수적인 시나리오에서는 해당 옵션을 비활성화하여 모든 트래픽이 방화벽을 통해 오가도록 하여야 합니다. 그래야 모든 트래픽의 검사를 할 수 있으니까요. 하지만 이번 강의에서는 큰 문제가 아니니 활성화가된 상태로 두겠습니다.

Sour IP Pools에 추가된 IP들을 상기의 사진과 같이 확인 할 수 있습니다.

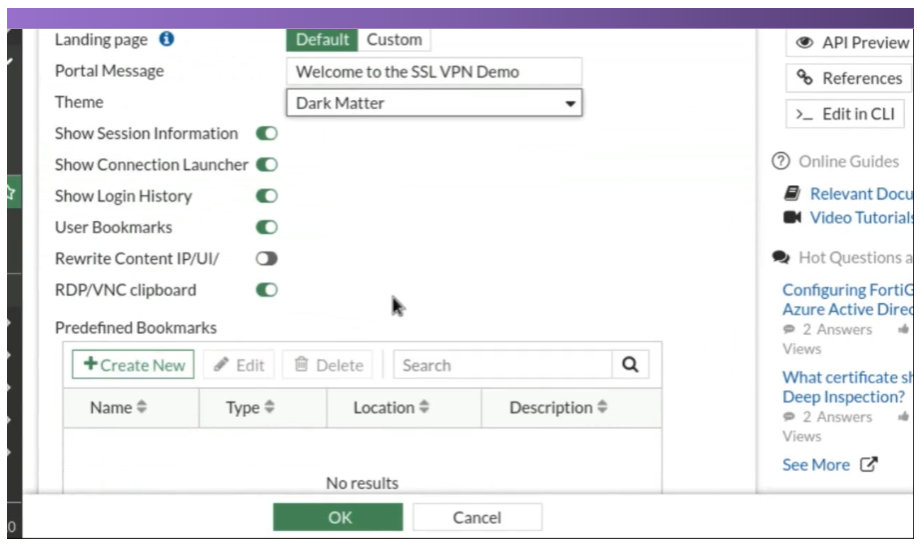

편집 창의 하단부를 보게되면 상기와 같이 Host Check, Restric to Specific OS Versions과 같은 옵션이 있습니다. 해당 강의에서는 필요치 않으니 비활성화 하도록 하겠습니다.

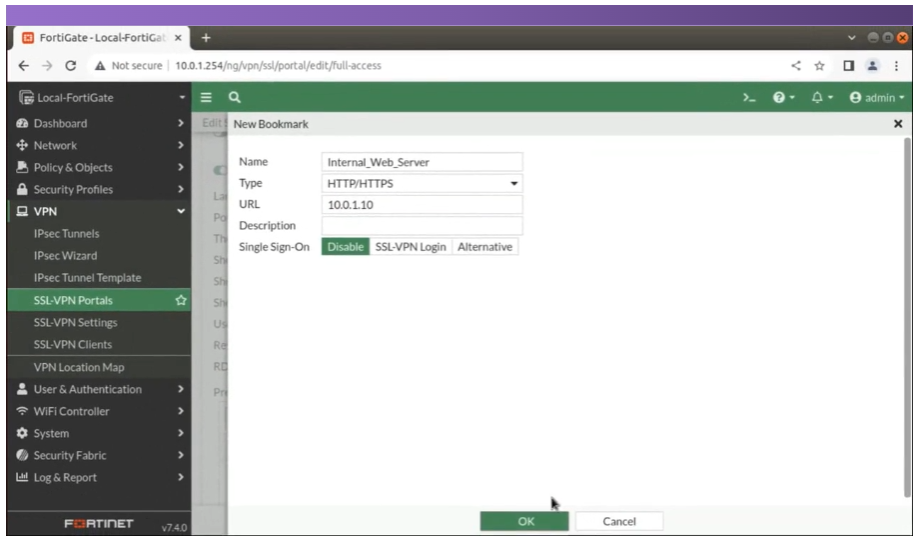

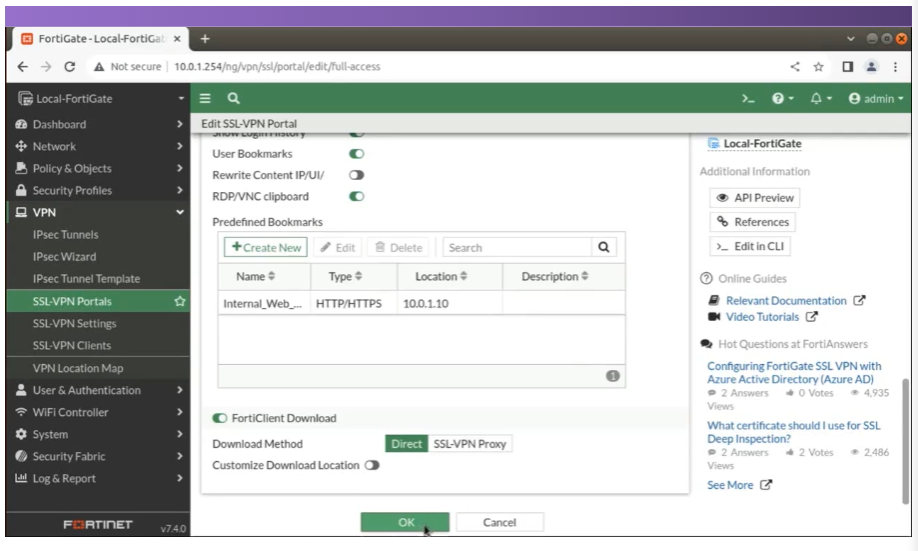

Predefined Bookmarks 옵션에 내부 웹 서버를 추가하도록 합니다. 상기의 사진을 참고하여 알맞게 필드 값을 입력 후 OK버튼을 클릭합니다.

여기까지 완료 되었으면 터널 모드 편집을 마무리 하기위해 OK버튼을 클릭합니다.

2. SSL-VPN Settings 구성

SSL-VPN Settings 메뉴를 클릭합니다. 인터페이스, 포트, 서버 인증서를 선택합니다.

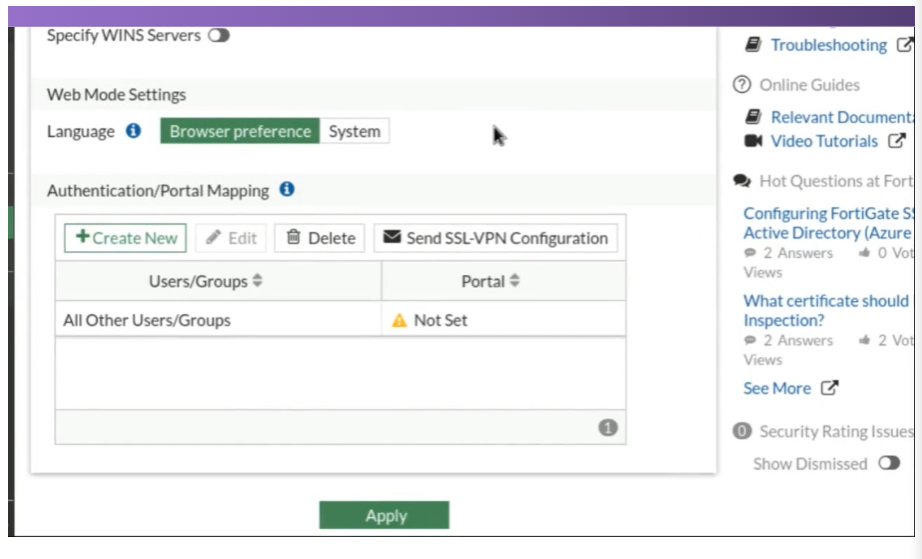

Authentication/Portal Mapping 섹션에 추가할 유저 또는 그룹을 추가합니다. 여기서 Portal은 우리가 편집한 Full-access로 선택합니다.

3. 방화벽 정책에 SSL VPN 구성

SSL VPN 방화벽 정책을 새로 생성합니다. Incoming Interface는 SSL-VPN으로 설정, Outgoing Interface는 내부로 향하는 인터페이스를 선택합니다.

소스는 SSL VPN IP 범위와 추가할 유저 그룹 모두를 추가해야합니다. 타겟은 내부 IP 범위를 추가하고 스케쥴과 서비스는 원하는대로 추가합니다. 다른 옵션은 그대로 두겠지만 이 역시 원한다면 추가 혹은 제거를 하여 사용하시면 됩니다.

OK 버튼을 눌러 정책 생성을 완료합니다. 여기까지 완료하였다면 이제 SSL VPN 테스트만 남았습니다.

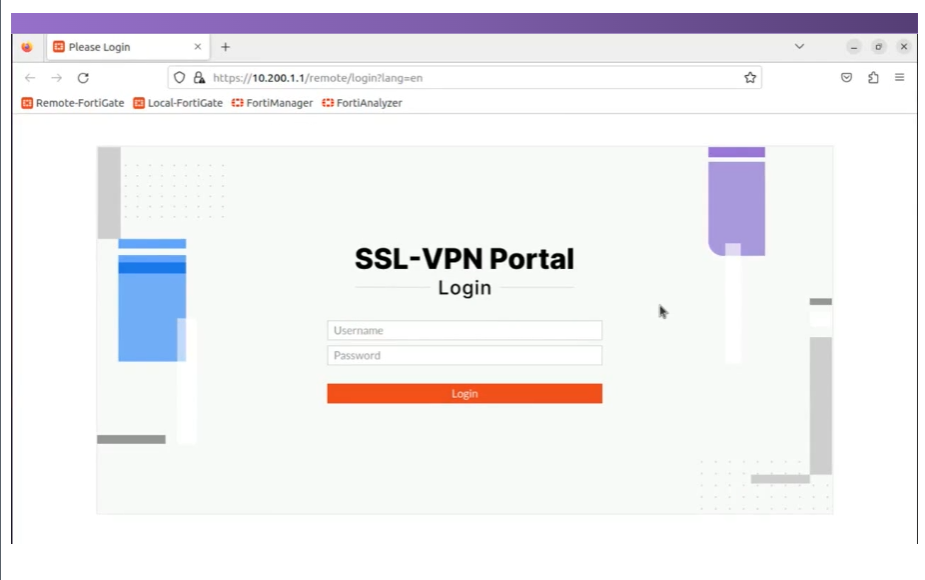

4-1. 인터넷 브라우저를 통한 SSL VPN 연결 테스트

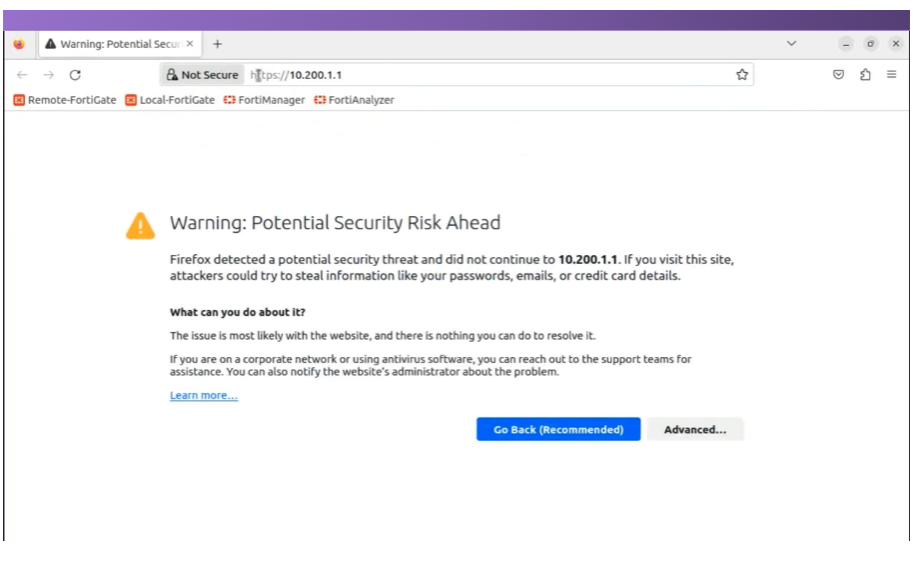

외부의 장비에서 인터넷 브라우저 또는 SSL VPN Client를 통해 접속이 가능합니다. 여기서는 먼저 인터넷 브라우저를 통해 진행하도록 하겠습니다. 2번 SSL-VPN Setting 구성에서 Listen on Interface를 Port 1로 설정하였고 Port1의 아이피는 10.200.1.1 입니다. 해당 아이피를 인터넷 브라우저 창에 입력을 하게 되면 상기와 같은 창이 나타나게 됩니다.

계속 진행하겠다면 상기와 같은 창을 보실수 있습니다. 소스에 추가한 유저의 아이디와 패스워드를 입력하면 로그인이 됩니다.

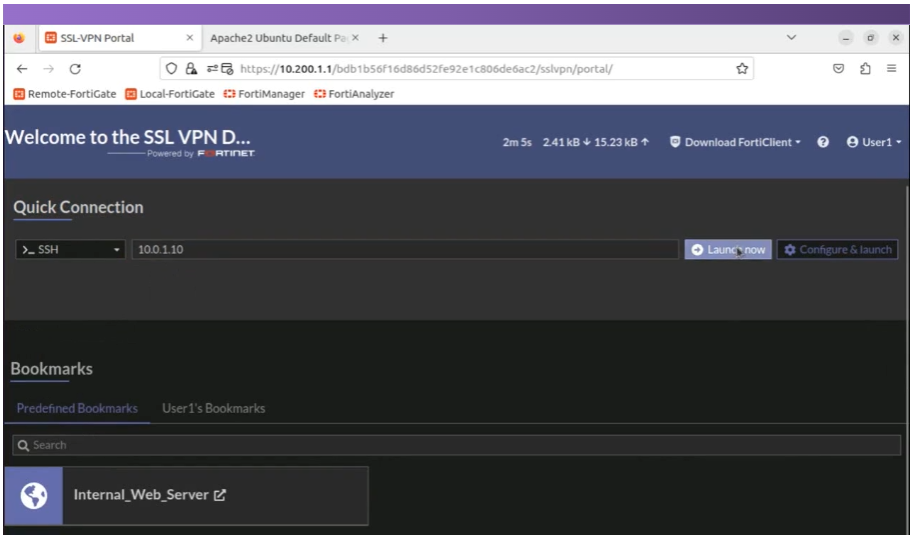

성공적으로 로그인을 하였으면 상기의 사진과 같이 우리가 설정한 값대로 페이지를 보여주는 것을 확인 할 수 있습니다. 미리 추가한 북마크들도 잘 보이는군요.

또한, 다른 방식으로 내부의 서버에 접근을 할 수 있습니다. 테스트 목적으로 SSH를 통해 Internal Web Server에 접속하도록 하겠습니다. 드롭 박스를 클릭후 SSH를 선택합니다.

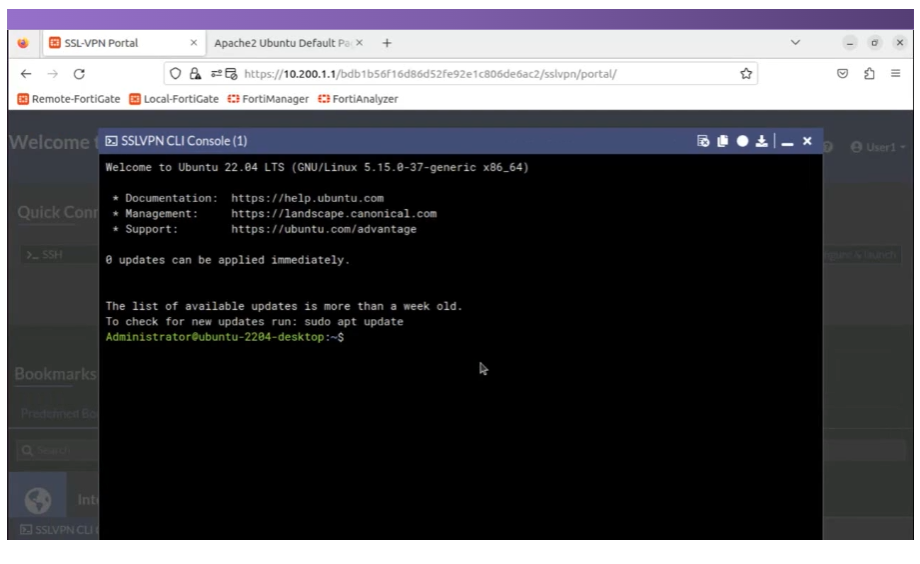

서버 아이피를 입력 후 Launch now 버튼을 클릭합니다. 서버에 대한 유저 네임과 패스워드를 입력 후 OK 버튼을 클릭합니다.

상기의 사진을 통해 확인이 가능하듯이 리눅스 머신에 접근을 하였습니다.

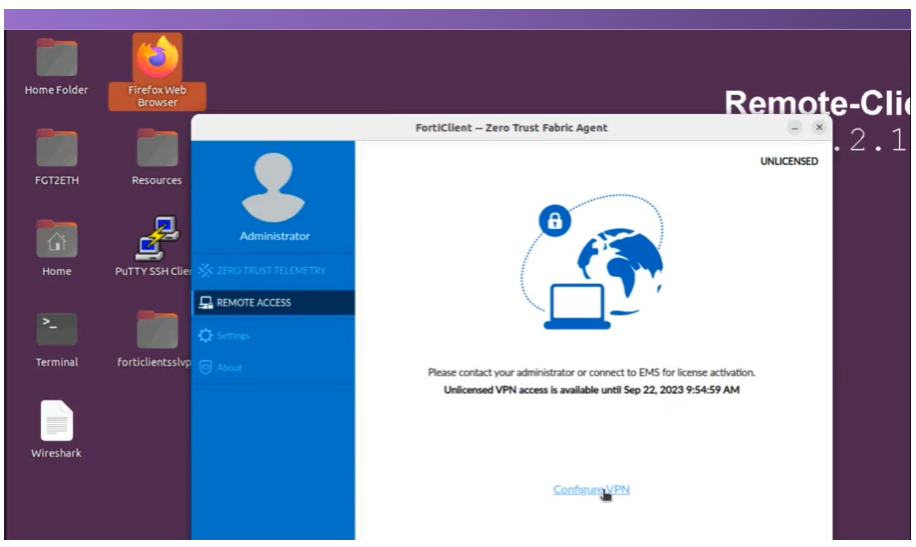

4-2. SSL Client를 통한 SSL VPN 연결 테스트

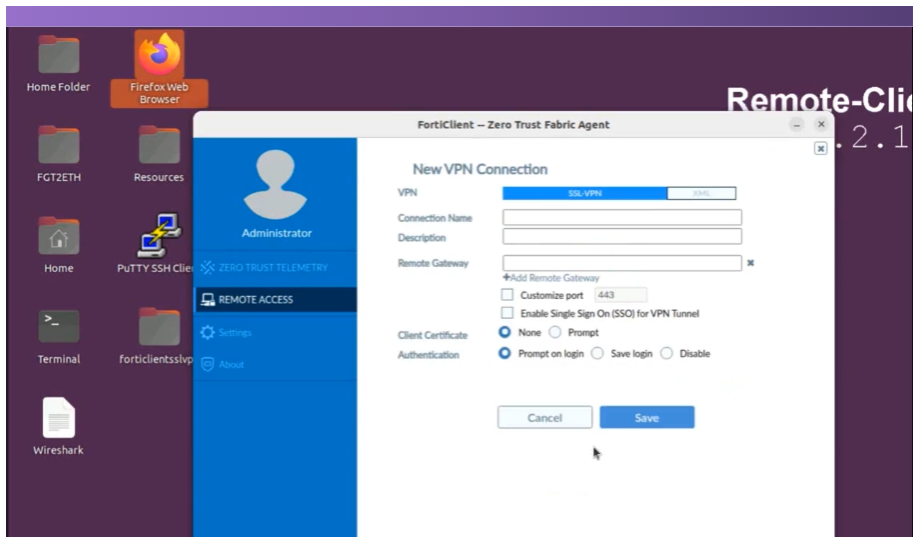

SSL Client를 다운로드 받아 설치 후 실행을 합니다. 그 후 Configure VPN 버튼을 클릭하여 구성을 시작합니다.

다운로드는 아래의 링크에서 가능합니다.

https://www.fortinet.com/support/product-downloads

Product Downloads | Fortinet Product Downloads | Support

Download FortiClient VPN, FortiConverter, FortiExplorer, FortiPlanner, and FortiRecorder software for any operating system: Windows, macOS, Android, iOS & more.

www.fortinet.com

필드 값은 사진을 참고하시길 바랍니다. 저장 버튼을 클릭하여 구성을 마무리 합니다.

유저 네임과 패스워드를 입력 후 연결 시도를 합니다.

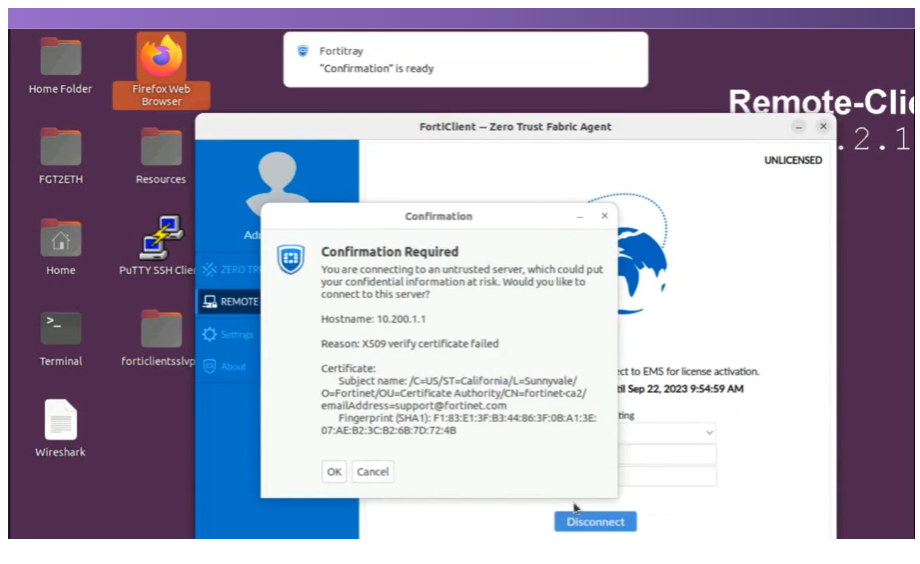

연결이 정상적으로 된 것 같군요. OK 버튼을 클릭합니다.

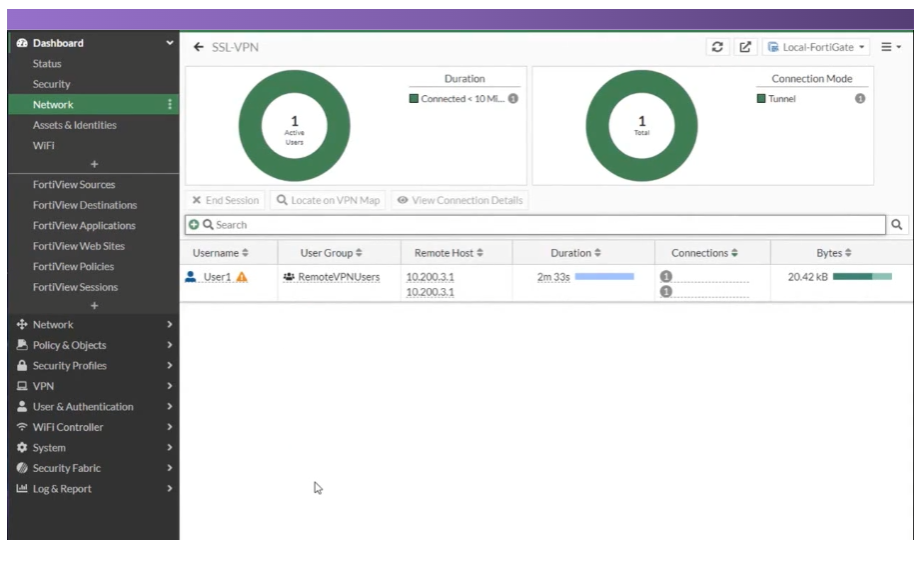

연결이 정상적으로 된 것을 확인할 수 있습니다.

Foritgate에서 Dashboard의 하위메뉴인 Network에 가면 SSL VPN 위젯을 통해 연결된 유저들을 확인 할 수 있습니다.

'Fortinet > FCA - Operator Lesson' 카테고리의 다른 글

| Fortinet 자격증 FCA - 보안 패브릭 구성 (0) | 2024.05.08 |

|---|---|

| Fortinet 자격증 FCA - 시스템 유지 관리 및 모니터링 (0) | 2024.05.08 |

| Fortinet 자격증 FCA - SSL VPN Part 1 (0) | 2024.05.08 |

| Fortinet 자격증 FCA - IPsec VPN - Part 2 (0) | 2024.05.08 |

| Fortinet 자격증 FCA - IPsec VPN Part 1 (0) | 2024.05.08 |